Connected cars: een geliefd doelwit van hackers

Hoe meer software en communicatietechnologieën er in auto’s worden gestopt, hoe meer mogelijkheden er voor hackers zijn om die auto’s aan te vallen. Ondanks de komst van cybersecuritywetgeving voor voertuigen is tot op de dag van vandaag sprake van opzienbarende autohacks en grootschalige datalekken bij autofabrikanten.

Dit artikel in vijf punten:

-

Jaarlijks worden miljoenen auto’s vanwege defecten teruggeroepen. Veel van die defecten zijn software-gerelateerd.

-

Fouten in de software en een toenemend aantal communicatietechnologieën (attack surfaces) maken connected cars kwetsbaar voor digitale aanvallen.

-

Vele tientallen opmerkelijke autohacks hebben door de jaren heen het nieuws gehaald.

-

Autofabrikanten blijken ook de beveiliging van hun cloudopslag, van datacentra en bijvoorbeeld websites vaak onvoldoende op orde te hebben. Wie daar succesvol inbreekt, kan zomaar toegang krijgen tot hele wagenparken, evenals grote hoeveelheden persoonsgegevens van automobilisten.

-

Nieuwe normen en regels moeten zorgen voor verbetering, maar zijn alleen van toepassing op de nieuwste modellen. Met name miljoenen connected cars die al langer op de markt zijn, zullen kwetsbaar blijven.

‘‘Het enige echt veilige systeem is een systeem dat staat uitgeschakeld, is gegoten in een blok beton en zich bevindt in een met lood beklede, afgesloten kamer met gewapende bewakers – en zelfs dan heb ik mijn twijfels.’’ Met die woorden uitte de bekende computerkundige en cybersecurity-expert Eugene Howard Spafford ooit zijn scepsis over het idee dat er zoiets zou bestaan als honderd procent beveiliging in het digitale domein. Ieder systeem dat door de mens is geprogrammeerd en gebouwd, kan in principe ook door de mens worden gekraakt.

Dat geldt zonder meer voor auto’s – in het bijzonder connected cars, die weliswaar steeds geavanceerder worden, maar ook steeds kwetsbaarder voor digitale aanvallen. Hyundai en Kia kwamen begin dit jaar met een software-upgrade voor meer dan acht miljoen Amerikaanse voertuigen om een toename van autodiefstallen in de Verenigde Staten een halt toe te roepen. Op TikTok en andere sociale media gingen namelijk filmpjes rond waarin wordt uitgelegd hoe je bepaalde modellen die zijn gemaakt tussen 2010 en 2021 makkelijk kunt hacken en stelen.

In ons vorige artikel legden we uit dat in moderne voertuigen alles draait om software, maar dat die programmatuur bomvol – veelal onschuldige, ‘slapende’ – foutjes zit. Foutjes die in bepaalde, ongebruikelijke situaties kunnen worden wakkergeschud en voor hommeles kunnen zorgen. Bugs in de software vormen echter niet alleen een gevaar voor het goede functioneren van het voertuig, ze zetten ook de cyberveiligheid op het spel. Autoconcerns zien zich regelmatig genoodzaakt grote aantallen auto’s terug te roepen om tekortkomingen te verhelpen. Als dat miljoenen exemplaren betreft – wat niet ongebruikelijk is, zie bijvoorbeeld dit up-to-date dashboard van recalls in de VS – is dat een hele kostbare aangelegenheid.

Fabrikanten zijn bij wet verplicht terugroepacties bekend te maken als de veiligheid of gezondheid van de inzittenden, of het milieu in het geding is. Defecten die ‘slechts’ pijn doen in de portemonnee van de autobezitter of, in het slechtste geval, de levensduur van het voertuig bekorten, hoeven nergens te worden gerapporteerd. De website Re-Calls.eu houdt alle aangekondigde terugroepacties van auto’s in Europa bij. In 2022 werden 209 modellen van 37 merken teruggeroepen voor zeer uiteenlopende mankementen. Soms gaat het om defecten die alleen mechanisch van aard zijn, maar vaak hebben de issues (daarnaast ook) met de software van doen.

Worst case scenario

Zoveel vooruitstrevende technologie op vier wielen is voor hackers natuurlijk een open invitatie om uit te vogelen in hoeverre voertuigen kunnen worden ondermijnd. Net als een pc kan een connected car geïnfecteerd raken met malware, of bijvoorbeeld bezwijken onder een bufferoverloop-aanval. Daarbij exploiteert een aanvaller de auto door meer data in een geheugenbuffer te plaatsen dan de ruimte toelaat. Zo kunnen gegevens in aangrenzende geheugenlocaties worden overschreven, wat kan leiden tot het uitvoeren van kwaadaardige code, en dus onvoorspelbaar gedrag of zelfs crashes.

Het worst case scenario is natuurlijk dat een hacker – wat overigens ook een statelijke actor zoals een geheime dienst kan zijn – je auto overneemt terwijl je op de snelweg rijdt, en je machteloos achter het stuur zit. De kans dat je dit als willekeurige automobilist overkomt is echter bijzonder klein. Technisch gezien kan het, maar vooralsnog is het toch vooral iets uit spannende series. Op het totaal aantal voertuigen op de weg gaat het om verwaarloosbare kleine aantallen hacks die door verzekeraars ook niet apart in de statistieken worden bijgehouden. De analogie met de gezondheidszorg gaat niet op: als je een slechte gezondheid hebt zijn verzekeraars minder snel bereid je te verzekeren, maar bij een slechte beveiliging van je auto is dat vooralsnog geen probleem.

Wunderwuzzi

Toch is er een duidelijke teneur in de berichtgeving over de cyberveiligheid van auto’s: connected cars zijn zo lek zijn als een mandje. De voorbeelden van autohacks zijn wel degelijk legio: de ene geslaagde poging wat geruchtmakender dan de andere. In de meeste gevallen gaat het echter om aanvallen van ethische hackers, die soms zelfs hun eigen auto onder vuur nemen. Uiteindelijk kunnen fabrikanten hier hun voordeel mee doen.

Een (niet-compleet) overzicht van dergelijke white hacks is te vinden in deze presentatie van Martin Schmiedecker, een ingenieur bij Bosch. Daaruit komt naar voren dat veel van dat soort aanvallen plaatsvinden tijdens speciale conferenties. Binnenkort is er eentje in Amstelveen (ASRG-AMS). Bij de eerder dit jaar in Vancouver georganiseerde conferentie Pwn2Own wisten onderzoekers van securitybedrijf Synacktiv zichzelf via Bluetooth onbeperkte toegang te verschaffen tot het infotainmentsysteem van Tesla.

Waar dat gebeurde in een gecontroleerde omgeving met medewerking van de autofabrikant, gaan hackers – ongeacht hun goede of kwade bedoelingen – doorgaans geheel hun eigen gang. Zo ook David Colombo, een Duitse Wunderwuzzi met goede intenties die in 2021 op z’n negentiende wereldberoemd werd door per toeval zwakheden te ontdekken in TeslaMate: een datalogger die je als Tesla-rijder zelf kunt hosten en waarmee je allerlei gegevens van je auto kunt verzamelen. Op die manier wist Colombo in verschillende landen meer dan 25 Tesla’s digitaal binnen te dringen, te monitoren (o.a. afgelegde routes) en enkele functies van die auto’s over te nemen. Hij nam contact op met de eigenaren van de desbetreffende modellen en met Tesla zelf om voor het lek te waarschuwen. Later beschreef hij zijn werkwijze uitvoerig in een blogpost.

Twee maanden geleden nog ontdekte een andere, anonieme hacker (‘Greentheonly’) dat Tesla’s beschikken over een handsfree mogelijkheid voor autonoom rijden. Het gaat om een schijnbaar geheime, reeds ingebouwde maar nog niet geactiveerde functie die door de hacker ‘Elon Mode’ wordt genoemd – naar Tesla-baas Elon Musk. Hoewel hackers er telkens weer in slagen om Tesla’s beveiliging te omzeilen, is die beveiliging volgens Greentheonly de afgelopen jaren wel enorm verbeterd en bovendien zeldzaam goed in vergelijking met andere automerken.

Attack surfaces

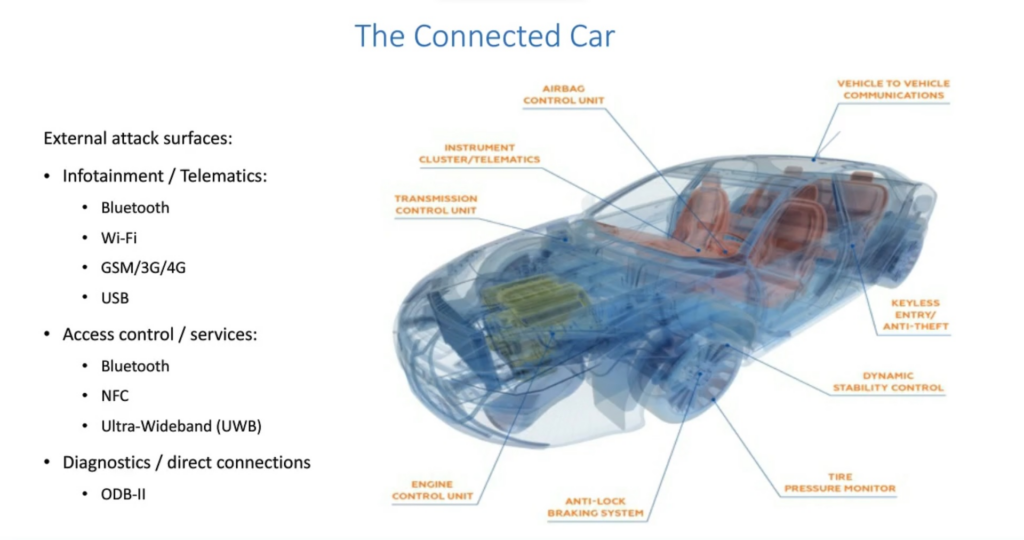

Feit is dat er steeds meer mogelijkheden zijn om een auto binnen te dringen: het aantal attack surfaces – dat wil zeggen, (communicatie)technologieën die potentieel niet waterdicht zijn – neemt in auto’s toe. Directe toegang tot een auto is mogelijk door daartoe geëigende apparatuur aan te sluiten op de OBD II-poort, waarmee het ‘brein’ van de auto, de CAN-bus, kan worden uitgelezen en aangepast als je de CAN-protocollen weet. Dat is in feite wat monteurs in een garage doen. Op die manier kan je zelf bijvoorbeeld stiekem de kilometerstand naar beneden bijstellen.

Interessanter en opvallender zijn de hackpogingen waarbij op (korte) afstand draadloos toegang wordt verkregen tot het in-vehicle-network. Dat kan bij gebrekkige beveiliging via het Bluetooth- of WiFi-signaal van de auto, via de 4 of 5G-verbinding, of bijvoorbeeld aan de hand van het radiosignaal (Radio Frequency Identification, RFID) dat wordt gebruikt voor zaken als sleutelloze toegang, startonderbrekers en het bandenspanningscontrolesysteem (dat naar verluidt in veel gevallen onbeveiligd zou zijn). Een aanval in een van deze categorieën vereist wel fysieke nabijheid tot het voertuig, anders kan je het signaal niet opvangen.

Vroeger bood met name het infotainmentsysteem in het dashboard (WiFi en/of Bluetooth) een makkelijke ingang voor hackers, want dat was doorgaans verbonden met de rest van de auto. Tegenwoordig is dat systeem (zo goed als) gescheiden van de andere vitale functies van het voertuig met hun eigen control units. Onderling zijn veel van die units om specifieke redenen wel met elkaar verbonden. Zo gaan in veel auto’s bijvoorbeeld automatisch de deuren op slot zodra er bij het wegrijden voor het eerst wordt geschakeld. Een moderne auto heeft al gauw honderd endpoints die met elkaar en met externe netwerken communiceren.

Voor het versturen van gegevens uit een auto maken fabrikanten gebruik van (private) Access Point Names (APN) van de telecomproviders waarmee zij deals hebben voor 3, 4 of 5G. Met zo’n toegangspunt worden mobiele apparaten (in dit geval de connected car) in principe beveiligd verbonden met het bedrijfsnetwerk van het autoconcern. Maar omdat de telematics control unit – die voertuiggegevens doorstuurt – en de APN’s niet altijd even zorgvuldig worden ingesteld, kunnen hackers soms eenvoudig bij de data, zoals een aantal jaar geleden werd beschreven door Pen Test Partners, een Engels bedrijf dat veiligheidssystemen aan de tand voelt. Een telematics control unit van één bepaald automodel van één bepaald merk die de firma onderzocht bleek toegang te geven tot talloze andere auto’s, nota bene ook van andere merken. De desbetreffende telecomprovider had nagelaten hier scheidingen in aan te brengen. Een extreem voorbeeld, maar toch.

Privacy-nachtmerrie

Veel autohacks vinden echter niet zozeer plaats door een voertuig zelf te kraken, maar de officiële app die bij het model hoort, of de apps van derde partijen die in het voertuig bepaalde diensten verzorgen. Bovenal een bewezen ‘succes’: kwetsbaarheden in servers, websites of databases (en daarbij behorende API’s) van autofabrikanten exploiteren, zoals de eerder genoemde David Colombo deed. Een groep Amerikaanse goedaardige hackers kreeg het begin dit jaar met enige moeite bij verschillende automerken ook voor elkaar aan de hand van zogeheten ‘privilege-escalatieaanvallen’. Daarbij eigen je je als insluiper steeds meer rechten toe om zaken te bekijken en aan te passen.

Ben je als hacker eenmaal binnen in een dergelijk domein, dan heb je niet zelden toegang tot hele wagenparken. En min of meer vrij spel om daarmee te doen en laten wat je wilt. In die zin kan het zo maar eenvoudiger blijken om in te breken in een heel wagenpark, dan om één specifieke auto te hacken. Grote kans dat je er ook bergen persoonsgegevens van automobilisten zal aantreffen.

De meeste (kwaadaardige) hackers zullen met name geïnteresseerd zijn in bulkvolumes waardevolle en verhandelbare persoonsgegevens. Autofabrikanten weten ontstellend veel over hun klanten. Mozilla (bekend van webbrowser Firefox) deed hier vorige week als zoveelste een boekje over open en noemt moderne auto’s in een nieuw onderzoek (gebaseerd op de Amerikaanse markt, niet de strenger gereguleerde Europese) een regelrechte privacynachtmerrie. Wat voor de één (mogelijk zonder het zelf te weten) een nachtmerrie is, is voor de ander een goudmijn. In 2021 werden de gelekte data van 3,3 miljoen Amerikaanse Volkswagen en Audi-rijders op een berucht hackersforum te koop aangeboden.

Knullig foutje, grote consequenties

Soms wordt het kwaadwillenden wel heel makkelijk gemaakt. Zo lagen de (voertuig)gegevens, waaronder locatiegegevens, van ruim twee miljoen Japanse Toyota-rijders tot mei dit jaar min of meer voor het oprapen. Tien jaar lang had de grootste autofabrikant ter wereld niet opgemerkt dat door een menselijke fout zijn cloudopslag in het thuisland stond ingesteld op ‘openbaar’ in plaats van op ‘privé’. Een slordigheid met potentieel grote consequenties. Het laat ook maar zien: er bestaat geen privacy zonder beveiliging. Ieder privacybeleid, hoe ambitieus ook, is slechts zo sterk als het beveiligingssysteem dat er achter zit.

Een ander recent voorbeeld is minstens zo knullig. Dat betrof weliswaar geen autoconcern maar wel talloze automobilisten: in juni bleek dat de door Amazon gehoste database van Shell Recharge – Shells wereldwijde netwerk van honderdduizenden laadstations voor elektrische auto’s – niet was beveiligd met een wachtwoord en voor iedereen toegankelijk was via een webbrowser. Het ging om bijna een terabyte aan namen, e-mailadressen en telefoonnummers van leaserijders die van Shells laadpalen gebruikmaken, alsook de namen van wagenparkbeheerders, waaronder politiekorpsen.

De talloze aanbieders op de onoverzichtelijke markt voor laadpalen vereisen stuk voor stuk het installeren van een app, het aanmaken van een account en dus het delen van allerlei gegevens. Tenzij je thuis een laadpaal hebt, ontkom je hier als elektrische rijder niet aan. Tanken bij een benzinestation kan zeker niet anoniem, maar vanuit privacy- en security-oogpunt is het toch net wat minder gevoelig want een app of account heb je er niet voor nodig en een benzineklep is in tegenstelling tot de oplaadpoort van een stekkerauto geen attack surface.

De tegenaanval

Het is kortom zaak voor autofabrikanten om hun hele keten zo goed mogelijk en blijvend te beveiligen: van de attack surfaces van een voertuig zelf tot de hele backend: websites, datacentra, de cloud en zo verder. En er zeker van te zijn dat ook alle toeleveranciers aan de normen voldoen (autoconcerns blijven jegens consumenten hoe dan ook eindverantwoordelijk). Normen en regels op dit gebied waren lange tijd afwezig, maar inmiddels is er wel degelijk een en ander afgesproken, en is de tegenaanval ingezet.

In 2017 werd de Automotive Security Research Group in het leven geroepen, die in 2021 heeft geresulteerd in een door de industrie zelf overeengekomen ISO-norm (ISO/SAE 21434) voor cybersecurity in auto’s. Datzelfde jaar zorgde een speciale werkgroep van de Verenigde Naties die zich bezighoudt met het harmoniseren van regels voor voertuigen, voor wetgeving over cybersecurity(management). Die wetgeving, die bekendstaat als ‘R155’, zou nog veel scherper kunnen worden geformuleerd, maar is een goede eerste stap.

Zonder op de details in te gaan: ISO/SAE 21434 en R155 zijn complementair en versterken elkaar. Security by design moet binnen de auto-industrie het uitgangspunt zijn, partijen moeten vasthouden aan coderingsrichtlijnen voor gestructureerd programmeren (Misra C/C++, AUTOSTAR of bijvoorbeeld CERT C), fabrikanten moeten een incidentenbestrijdingsplan klaar hebben liggen, en de beveiliging moet zowel ketenbreed als gedurende de hele levensduur van een auto op orde zijn. Hiertoe moeten connected cars zijn aangesloten op een beheersysteem voor cyberbeveiliging (CSMS), zodat ze continu beschermd zijn tegen cyberaanvallen. Dat CSMS moet groen licht krijgen bij de typegoedkeuring.

Never trust, always verify

Sinds augustus dit jaar hebben garages en autobedrijven in Europa op basis van nieuwe wetgeving certificaten nodig om te kunnen werken aan alle auto-onderdelen die te maken hebben met diefstalpreventie. Als de papieren van een autobedrijf in orde zijn, ontvangt het een universeel certificaat. Dit is afgesproken binnen het Forum for Acces to Security Related Vehicle Repair and Maintenance Information (SERMI). In Brussel gaan stemmen op om een dergelijk certificatensysteem – dat veel wegheeft van het bekende Zero Trust-model (‘never trust, always verify’) – ook verplicht in te voeren met het oog op de algehele cyberbeveiliging van auto’s. Dat zou nog een stap verder gaan dan nu wordt verlangd.

Alle partijen uit de automotivesector – softwareleveranciers, appbouwers, spelers op de aftermarket, noem maar op – zouden dan worden gecertificeerd aan de hand van Private PKI certificaten. Alleen de partijen met een certificaat ‘komen de auto in’. Hackers krijgen het dan een stuk lastiger, want die hebben geen certificaat. En certificaten zijn zodanig te beveiligen dat het heel moeilijk wordt om ze te kraken. Er is technologie waarbij het certificaat aan de lopende band verandert (net zoals sommige QR-codes om de zoveel seconden verspringen), dus dan ben je als aanvaller eigenlijk telkens een verouderd certificaat aan het hacken. Mocht het een hacker onverhoeds toch lukken, dan is diegene slechts één voertuig binnen, niet ook andere.

Aan de hand van certificaten kan je precies zien wie er met een voertuig in de weer is geweest. Als er iets niet in de haak is, weet je meteen: dat was die of die. Dat zie je aan de certificaatnaam. Je kan altijd terugzien wie goedgekeurd is en wie niet. Het certificaat moet per handeling worden gekeurd door een trust center, een onafhankelijk derde partij. Certificaten worden op voertuigniveau afgegeven, dus een eventuele poging om zo’n trust center binnen te dringen, zou hooguit leiden tot toegang tot één voertuig. De vraag is dan: hoe interessant is het nog voor hackers? Hoeveel tijd en moeite wil een aanvaller steken in het exploiteren van dat ene voertuig?

Gaten schieten

Verbetering is al met al in zicht, maar het is nog te vroeg om te zeggen in welke mate autofabrikanten zich over de hele linie zullen revancheren voor cybersecurityprestaties die eerder ondermaats zijn gebleken. Hackers die zich tot nu hebben kunnen uitleven, zullen niet en masse afdruipen. Integendeel, ze zullen pogen gaten te schieten in iedere nieuwe beveiligingslaag.

Bovendien is het zo dat R155 alleen geldt voor nieuwe auto’s die sinds 1 juli 2022 op de markt komen. Niet met terugwerkende kracht ook voor tientallen miljoenen connected cars die voor die datum zijn geïntroduceerd, maar wel nog jaren zullen meegaan. Die hoeven niet aan de cyberbeveiligingseisen te voldoen, en die voertuigen doen dat in veel gevallen ook niet. Dat alleen al zal een reden zijn dat autohacks voorlopig waarschijnlijk aan de orde van de dag zullen blijven.

Software updates, al dan niet over the air, kunnen een en ander rechtzetten. Maar fabrikanten zijn bij die ‘oudere’ modellen onder R155 niet verplicht dergelijke updates gedurende de hele levensduur door te voeren, dus het is goed mogelijk dat ze daar na een aantal jaar mee ophouden – zoals ook de besturingssystemen van oudere telefoons en pc’s op een gegeven moment niet meer worden bijgewerkt.

Over software updates valt nog veel meer te vertellen, ook vanuit het oogpunt van cybersecurity. Dat doen we in ons volgende artikel.